在上一篇文章,提及「攻擊面」與「攻擊面管理」的重要性,也盤點常見的攻擊目標,包含 IP、端口、服務、域名、應用程式接口(API)、資料、Wi-Fi、物理環境、人員和第三方廠商。

攻擊面管理的精隨:最小化權限原則─只有在需要的情況下才啟用功能,如果可以希望可以進行施存取控制策略和應用程式隔離。

針對外部的 IP、端口、服務、域名,有一個專有名詞是外部攻擊面的管理 external attack surface management (EASM)。

HackerOne 一間資安公司,有漏洞賞金 Bug Bounty 的平台,HackerOne 有一系列介紹外部攻擊面的文章。

紅隊可以模擬真實駭客進行攻擊,並且積極找到最多的攻擊面與攻擊方法,而藍隊可以選擇偵測、回應與防止這些攻擊方式。

也可以在被攻擊的過程當中,一步一步確認是否有沒有識別到這些攻擊。

在提及攻擊面與識別攻擊的演練之前,先了解藍隊定義與其對應的常用工具。

代表防禦方的角色,希望可以偵測、回應與防止攻擊,目的阻止攻擊以及對企業最小化的損傷。

使用防禦相關的設備,如入侵偵測系統 (IDS)、防火牆、

安全資訊和事件管理 (SIEM),並持續進行監控。

包含持續監控指標和報告系統,用於追蹤和分析安全事件。

也包含資安事件相關的處理與進行。

常見的步驟如下

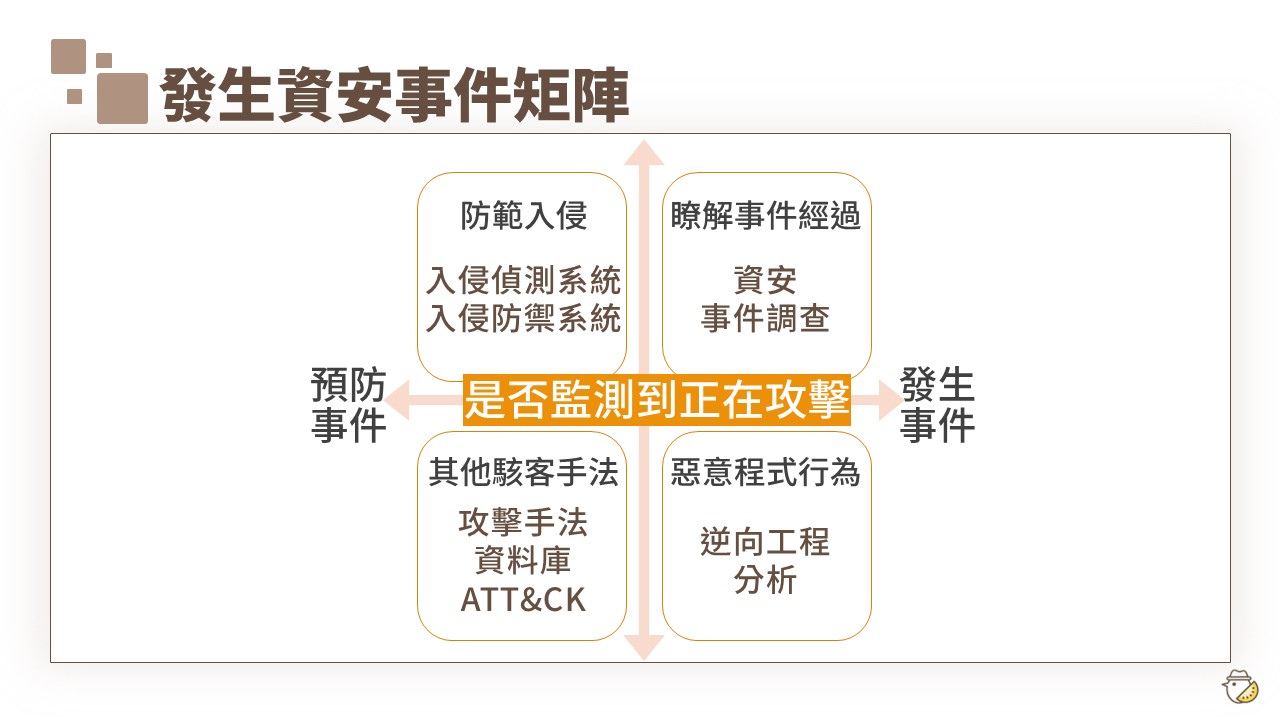

資安風險可以嘗試分個面向,第一種是常見資安事件,例如資安漏洞事件、勒索軟體導致的外洩事件等,第二種則是攻擊者,例如駭客、離職員工、競爭公司等,還有第三種則是攻擊向量(Attack Vector),這是指發動資安攻擊的途徑或管道,可以是成為跳板的對象、遭利用的設備或是攻擊手法,例如行動應用、社交工程、第三方業者。

掃描過程,其中駭客使用特定工具來確認系統或網路中存在的漏洞和開放的 IP、服務、端口。

sudo apt update

sudo apt install nmap

nmap 這個攻擊來進行目標系統或網段有哪一些機器以及服務。nmap -sP 192.168.1.0/24

這次使用 scanlogd 針對 port 掃描進行偵測

sudo apt update

sudo apt install scanlogd

sudo apt install rsyslog

sudo systemctl start scanlogd

sudo systemctl status scanlogd

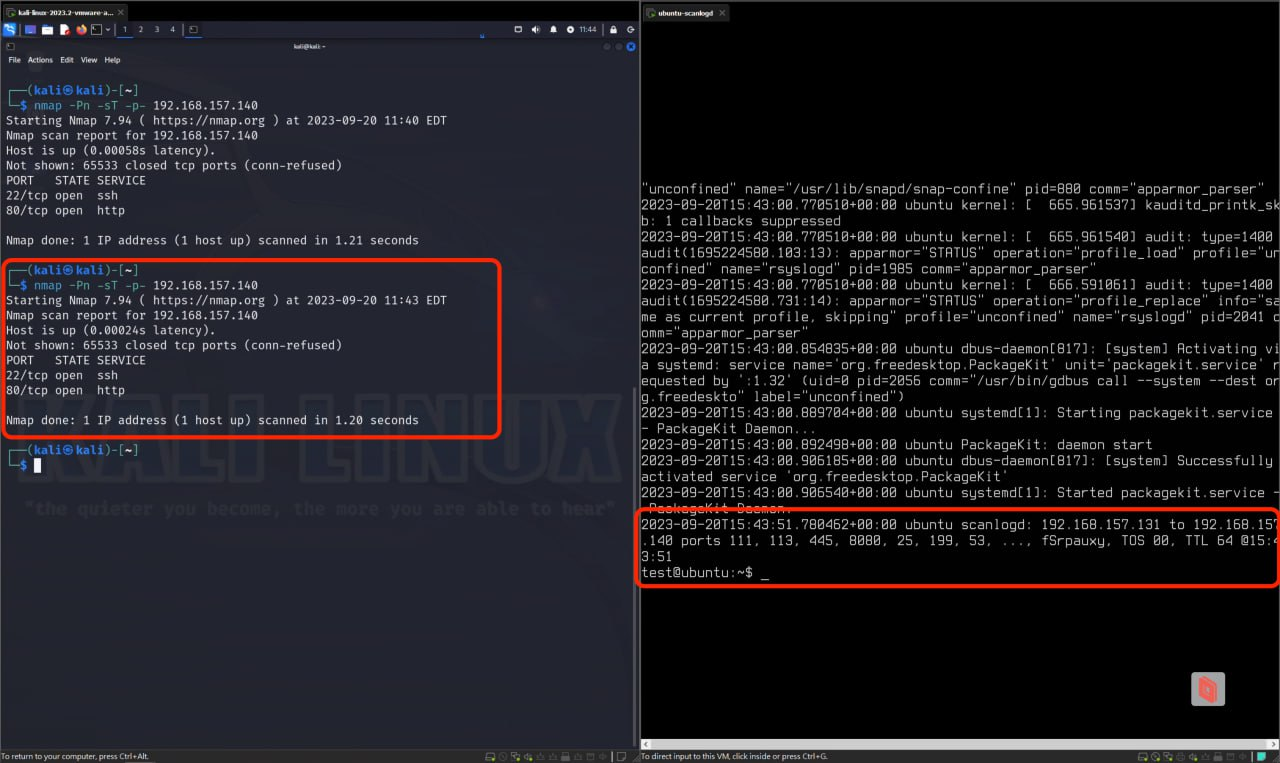

先確認攻擊機器 Kali 與 目標機器 Ubuntu

Kali 已經有內建 nmap 而 Ubuntu 需要安裝sudo apt install scanlogdsudo apt install rsyslog

進行 nmap 掃描與查看日誌cat /var/log/syslog

/var/log/syslog

/var/log/messages

本次利用 nmap 與 scanlogd 的掃描與識別掃描的工具進行實務操作與分析,讓讀者可以了解兩個工具在攻擊與防護中應該怎麼識別。

下一篇文章將帶領大家了解藍隊常用的工具。